สารบัญ:

- ผู้เขียน John Day day@howwhatproduce.com.

- Public 2024-01-30 13:06.

- แก้ไขล่าสุด 2025-01-23 15:12.

ในขณะที่ชีวิตของเราถูกส่งไปยังเมฆขนาดใหญ่บนท้องฟ้าซึ่งเป็นอินเทอร์เน็ตมากขึ้นเรื่อย ๆ การรักษาความปลอดภัยและเป็นส่วนตัวในการผจญภัยทางอินเทอร์เน็ตส่วนตัวของคุณก็ยากขึ้น ไม่ว่าคุณจะเข้าถึงข้อมูลที่ละเอียดอ่อนซึ่งต้องการเก็บไว้เป็นส่วนตัว พยายามหลีกเลี่ยงข้อจำกัดเกี่ยวกับตำแหน่งหรือสิ่งที่คุณเรียกดูบนเครือข่ายของคุณได้ หรือคุณต้องการเพียงประสบการณ์การท่องเว็บที่ปลอดภัยยิ่งขึ้น คำแนะนำทั่วไปที่ฉันได้ยินมาเพื่อให้ปลอดภัย บนอินเทอร์เน็ตคือการใช้ Virtual Private Network (หรือ VPN สั้นๆ)

VPN เสนอบริการที่ยอดเยี่ยมสองอย่างในแพ็คเกจเดียว โดยจะเข้ารหัสแพ็กเก็ตข้อมูลทั้งหมดที่ส่งผ่าน และบริการระยะไกลที่อยู่บนเครือข่ายเดียวกันกับ VPN โลคัลสำหรับเครื่องที่คุณใช้เชื่อมต่อ หากเซิร์ฟเวอร์ VPN ของฉันอยู่ในเยอรมนี และฉันเชื่อมต่อกับ VPN จากแล็ปท็อปในออสเตรเลีย แล็ปท็อปของฉันจะมีที่อยู่ IP จากเยอรมนี!

จุดยึดหลักกับบริการ VPN ที่ได้รับความนิยมมากกว่าคือ อุปกรณ์หลายประเภทอยู่ในสถานการณ์ที่ไม่สามารถกำหนดค่าให้ใช้ไคลเอนต์ VPN หรือไม่มีไคลเอนต์ VPN ที่พร้อมใช้งาน ดังนั้นเราจึงต้องการให้อุปกรณ์ของเราเชื่อมต่อกับ VPN ของเรา แต่สำหรับเครื่องอื่นๆ เหล่านี้ที่ไม่สามารถเชื่อมต่อกับไคลเอนต์ VPN ธรรมดา เราต้องการให้อุปกรณ์เชื่อมต่อกับ VPN ของเราโดยที่ไม่รู้ว่าเชื่อมต่ออยู่! ป้อนจุดเชื่อมต่อ VPN!

ขั้นตอนที่ 1: วัสดุ

วัสดุสำหรับโครงการนี้มีน้อย แต่จำเป็นต้องมีรายการทั้งหมด

นอกเหนือจากเราเตอร์ที่บ้านของคุณ (ซึ่งฉันคิดว่าคุณควรมี) คุณจะต้องใช้

- 1 Raspberry Pi (ควรเป็น Raspberry Pi 3 หรือดีกว่า แต่ตราบใดที่สามารถรองรับการเชื่อมต่ออีเธอร์เน็ตได้ก็ใช้ได้!)

- สายอีเทอร์เน็ต 1 เส้น

- 1 wifi dongle (ยกเว้นกรณีที่คุณใช้ Raspberry Pi 3 ซึ่งในกรณีนี้คุณสามารถใช้ wifi ในตัวได้

- แหล่งจ่ายไฟ 1 5V 2amp สำหรับ Raspberry Pi

ขั้นตอนที่ 2: การตั้งค่าจุดเชื่อมต่อ Wifi - ส่วนที่ 1 - ที่อยู่ IP แบบคงที่สำหรับ Wifi

ก่อนตั้งค่าการเชื่อมต่อ VPN สำหรับ Raspberry Pi Access Point เราต้องตั้งค่า Pi เป็นจุดเชื่อมต่อ ในการทำเช่นนี้ เราจะใช้แพ็คเกจ hostapd และ dnsmasq สำหรับ Raspberry Pi Hostapd เป็นภูตพื้นที่ผู้ใช้สำหรับการตั้งค่าจุดเชื่อมต่อไร้สายและเซิร์ฟเวอร์การตรวจสอบสิทธิ์ ในขณะที่ dnsmasq มีโครงสร้างพื้นฐานเครือข่าย (DNS, DHCP, การบูตเครือข่าย ฯลฯ) สำหรับเครือข่ายขนาดเล็กและเราเตอร์เครือข่ายขนาดเล็ก

ดังนั้น ก่อนเริ่มต้น ตรวจสอบให้แน่ใจว่าคุณมีภาพที่สะอาดของ Raspbian OS ที่ทำงานบน Pi โดยใช้การอัปเดตล่าสุด คุณต้องการให้แน่ใจว่า Raspberry Pi ของคุณเชื่อมต่อกับเราเตอร์ของคุณผ่านการเชื่อมต่อฮาร์ดไลน์อีเธอร์เน็ต ไม่ใช่ wifi! ในที่สุด เราจะยอมรับคำขอเชื่อมต่อจากอุปกรณ์อื่นผ่านโมดูล wifi ของเรา ดังนั้นคุณจึงไม่ต้องการเชื่อมต่อกับเราเตอร์ของคุณผ่านโมดูลเดียวกัน หากคุณใช้ Raspberry Pi Zero หรือรุ่นเก่ากว่า (ที่ไม่มี wifi ในตัว) คุณยังสามารถใช้ Raspberry Pi นั้นได้ คุณเพียงแค่ต้องมีดองเกิล USB wifi

หลังจากเชื่อมต่อกับ Raspberry Pi ของคุณ (ผ่าน SSH หรือด้วยจอภาพ) ให้ตรวจสอบว่าเป็นเวอร์ชันล่าสุด

sudo apt-get update

sudo apt-get อัพเกรด

ถัดไป คุณจะต้องดาวน์โหลดและติดตั้ง hostapd และ dnsmasq

sudo apt-get ติดตั้ง hostapd dnsmasq

เมื่อติดตั้งแพ็คเกจแล้ว ทั้งสองโปรแกรมจะเริ่มทำงานโดยอัตโนมัติ แต่เราต้องการเปลี่ยนแปลงการกำหนดค่าก่อนที่จะเรียกใช้ ดังนั้นเราจะติดต่อไปที่การควบคุมระบบเพื่อหยุดบริการที่เชื่อมโยงกับโปรแกรมเหล่านี้

sudo systemctl หยุด hostapd

sudo systemctl หยุด dnsmasq

เมื่อบริการหยุดลง เราจะต้องกำหนดที่อยู่ IP แบบคงที่ให้กับตนเอง โดยใช้ไฟล์กำหนดค่า dhcpcd ที่ /etc/dhcpcd.conf

ก่อนที่เราจะทำเช่นนั้น เราต้องการให้แน่ใจว่าเรากำลังอ้างอิงอินเทอร์เฟซที่ถูกต้องเมื่อกำหนดที่อยู่ IP แบบคงที่ หากใช้ Raspberry Pi 3b หรือ Raspberry Pi Zero W ควรระบุเป็น wlan0 หากคุณกำลังใช้ดองเกิล wifi ปกติแล้วฉันคิดว่าการเชื่อมต่อดองเกิล wifi กับเราเตอร์นั้นง่ายกว่าเล็กน้อย คว้าที่อยู่ IP ใหม่ แล้วตรวจสอบการเชื่อมต่อของคุณเพื่อค้นหาอินเทอร์เฟซของคุณ คุณสามารถตรวจสอบอินเทอร์เฟซของคุณได้โดยเรียกใช้คำสั่งต่อไปนี้

ifconfig

หากคุณตรวจสอบภาพด้านบนที่แนบมากับขั้นตอนนี้ คุณจะเห็น (ลบที่อยู่ IP ที่แก้ไขแล้ว) อินเทอร์เฟซที่กำหนดให้กับ Raspberry Pi ของฉัน ในกรณีของฉัน ฉันใช้ wlan0 แต่ขึ้นอยู่กับการตั้งค่าของคุณ ดังที่ฉันได้กล่าวไว้ก่อนหน้านี้ หากคุณใช้ดองเกิล wifi เชื่อมต่อกับเครือข่ายของคุณ เรียกใช้คำสั่ง ifconfig และอินเทอร์เฟซใดก็ตามที่มีที่อยู่ IP ที่ถูกต้อง และไม่ใช่ "eth0" หรือ "lo" จะเป็นอินเทอร์เฟซที่คุณต้องการ ใช้.

ตอนนี้ฉันรู้แล้วว่าอินเทอร์เฟซใดสำหรับอแด็ปเตอร์ wifi ของฉัน ฉันสามารถกำหนดที่อยู่ IP แบบคงที่ให้กับมันในไฟล์กำหนดค่า dhcpcd ได้! เรียกใช้การกำหนดค่าในตัวแก้ไขที่คุณชื่นชอบ (ฉันใช้ nano)

sudo nano /etc/dhcpcd.conf

ที่ด้านล่างของการกำหนดค่า เราต้องการเพิ่มบรรทัดต่อไปนี้ แต่แทนที่ "wlan0" ด้วยอินเทอร์เฟซของคุณ:

อินเทอร์เฟซ wlan0 คงที่ ip_address=192.168.220.nohook wpa_supplicant

สิ่งที่คำสั่งนี้ทำคือสร้าง IP แบบคงที่ของ 192.168.220.1 จากนั้นบอกให้อินเทอร์เฟซ wlan0 ไม่เชื่อมโยงกับไดรเวอร์ wpa_supplicant ที่โดยทั่วไปใช้สำหรับอินเทอร์เฟซนี้เพื่อเชื่อมต่อกับเครือข่ายอื่น เราทำเช่นนี้เพื่อให้ (ในที่สุด) เราสามารถถ่ายทอดสัญญาณของเราเองผ่านอินเทอร์เฟซ wlan0 แทนที่จะเชื่อมต่อกับเครือข่ายผ่านอินเทอร์เฟซนี้

หากคุณกำลังใช้ nano เพื่อทำการเปลี่ยนแปลงเหล่านี้ ให้บันทึกการเปลี่ยนแปลงโดยกดปุ่ม ctrl+x แล้วกด Y จากนั้นกด Enter เพื่อบันทึกไฟล์และออกจาก nano (โปรดทราบว่าเราจะเข้าและออกจาก nano ค่อนข้างน้อยในบทช่วยสอนนี้)

สุดท้าย เพื่อให้การเปลี่ยนแปลงเหล่านี้มีผล คุณจะต้องรีสตาร์ท Pi ของคุณ หรือเพียงแค่เริ่มบริการ dhcpcd ใหม่เพื่อโหลดการกำหนดค่าใหม่และใช้การเปลี่ยนแปลงเหล่านี้

sudo systemctl รีสตาร์ท dhcpcd

รอสักครู่ แล้วรันคำสั่ง ifconfig อีกครั้งเพื่อตรวจสอบและดูว่าการเปลี่ยนแปลงของคุณมีผลหรือไม่ ฉันยอมรับ บางครั้งฉันได้ลองสิ่งนี้แล้ว และเราเตอร์ของฉันยังมีสัญญาเช่าที่ถูกต้องสำหรับที่อยู่ IP ที่ฉันใช้อยู่ ดังนั้นมันจะเก็บที่อยู่เดิมไว้ หากเป็นกรณีนี้ ให้ตรวจสอบทุกอย่างในการกำหนดค่าของคุณอีกครั้ง แล้วเริ่มบริการ dhcpcd ใหม่อีกครั้ง

อะแดปเตอร์ wifi ของเรา (ควร) ตอนนี้มีที่อยู่ IP แบบคงที่!

ถัดไป การกำหนดค่า hostapd และ dnsmasq!

ขั้นตอนที่ 3: การตั้งค่าจุดเชื่อมต่อ Wifi - ส่วนที่ 2 - การกำหนดค่า Hostapd

ด้วยการเปลี่ยนแปลง dhcpcd.conf ถึงเวลาเริ่มต้นกับ hostapd! เริ่มต้นด้วยการสร้างไฟล์ hostapd.conf ใหม่ในโปรแกรมแก้ไขข้อความที่คุณชื่นชอบ (อีกครั้งใน nano สำหรับฉัน!)

sudo nano /etc/hostapd/hostapd.conf

เมื่อคุณเปิดไฟล์ปรับแต่งขึ้นมา ให้คัดลอกข้อความต่อไปนี้แล้ววางลงในการกำหนดค่า

อินเทอร์เฟซ=wlan0driver=nl80211

hw_mode=g ช่อง=6 ieee80211n=1 wmm_enabled=0 macaddr_acl=0 forget_broadcast_ssid=0

auth_algs=1 wpa=2 wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP

# ชื่อเครือข่าย Wifi และรหัสผ่านที่คุณควรเปลี่ยน ssid=Pi-WifiFoLife # รหัสผ่านเครือข่าย wpa_passphrase=Y0uSh0uldCh@ng3M3

เมื่อคุณวางแล้ว ให้ค้นหาส่วนสุดท้ายที่ด้านล่างซึ่งมี "ssid=" และ "wpa_passphrase=" นี่คือสิ่งที่เครือข่าย wifi ที่เรากำลังตั้งค่าจะถูกเรียกและรหัสผ่านคืออะไรเพื่อเชื่อมต่อกับเครือข่าย wifi ที่เรากำลังตั้งค่า ดังนั้นอย่าลืมเปลี่ยนสิ่งนี้เป็นอย่างอื่น! คุณได้รับการเตือน

นอกจากนี้ หากคุณใช้ดองเกิล wifi แทน wifi ในตัว คุณจะต้องเปลี่ยนส่วนอินเทอร์เฟซที่ด้านบนของการกำหนดค่าเพื่อให้ตรงกับอินเทอร์เฟซสำหรับดองเกิล wifi ของคุณ คุณอาจต้องเปลี่ยนไดรเวอร์ด้วย ทั้งนี้ขึ้นอยู่กับรุ่นของดองเกิล wifi ที่คุณใช้ สำหรับรายการ (ครอบคลุมส่วนใหญ่) ของดองเกิล wifi ที่ใช้งานร่วมกันได้ ไดรเวอร์ที่เกี่ยวข้อง และหน้าสนับสนุน ฉันพบว่าหน้านี้มีประโยชน์มาก! ตรวจสอบหน้าสนับสนุนสำหรับผลิตภัณฑ์ที่คุณใช้หากคุณติดขัด โปรดจำไว้ว่า หากคุณสามารถเชื่อมต่อกับเครือข่ายของคุณได้ก่อนหน้านี้ในบทช่วยสอนด้วยดองเกิล wifi ของคุณ แสดงว่าควรมีไดรเวอร์ที่ใช้งานได้สำหรับดองเกิลบน pi ของคุณอยู่ที่ไหนสักแห่ง!!!

ตอนนี้เรามีไฟล์ปรับแต่งใหม่แล้ว เราต้องแน่ใจว่าเราบอกกระบวนการ hostapd ให้อ้างอิงไฟล์ปรับแต่งใหม่! เริ่มต้นด้วยสิ่งต่อไปนี้:

sudo nano /etc/default/hostapd

ค้นหาบรรทัดในไฟล์ที่เราเพิ่งเปิดซึ่งอ่านว่า และเปลี่ยนเป็นอ่าน DAEMON_CONF="/etc/hostapd/hostapd.conf" (ตรวจสอบให้แน่ใจว่าคุณกำลังใช้เครื่องหมาย # ที่จุดเริ่มต้นเพื่อยกเลิกหมายเหตุ สนาม!)

มีไฟล์กำหนดค่าอีกหนึ่งไฟล์สำหรับ hostapd ที่เราจำเป็นต้องอัปเดต รันคำสั่งต่อไปนี้:

sudo nano /etc/init.d/hostapd

การเปลี่ยนแปลงนี้เกือบจะเหมือนกับการเปลี่ยนแปลงก่อนหน้านี้ ค้นหาส่วน DAEMON_CONF= และแทนที่ด้วย DAEMON_CONF=/etc/hostapd/hostapd.conf

จากนั้นบันทึกและออกจากไฟล์นั้น!

Hostapd ได้รับการกำหนดค่าแล้ว!

ขั้นตอนที่ 4: การกำหนดค่า DNSMasq และการส่งต่อ IP

ด้วยการกำหนดค่า hostapd แล้ว (แต่ยังไม่ได้ทำงาน) ตอนนี้เราสามารถไปยัง dnsmasq ได้แล้ว!

ก่อนดำเนินการแก้ไขไฟล์กำหนดค่า เราสามารถดำเนินการต่อและเปลี่ยนชื่อไฟล์ปรับแต่งเดิม เนื่องจากเราจะไม่ใช้สิ่งใดที่อยู่ในไฟล์กำหนดค่าเฉพาะนี้

การทำคำสั่ง mv อย่างรวดเร็วด้วยชื่อไฟล์ใหม่ควรทำเคล็ดลับ

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

จากนั้นสร้างไฟล์ปรับแต่งใหม่!

sudo nano /etc/dnsmasq.conf

โดยไม่ต้องไปยุ่งกับอันนี้ ฉันแค่คัดลอกสิ่งต่อไปนี้แล้ววางลงในไฟล์ใหม่

interface = wlan0 # ใช้อินเทอร์เฟซ wlan0 (หรืออินเทอร์เฟซไร้สายของคุณ) เซิร์ฟเวอร์ = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # ช่วง IP และเวลาเช่า

บรรทัดบนสุดของการกำหนดค่านี้มีไว้สำหรับอินเทอร์เฟซที่เราใช้ในการแพร่สัญญาณของเรา เส้นกลางสำหรับผู้ให้บริการชื่อโดเมนของเรา จากนั้นบรรทัดล่างสุดคือช่วงของที่อยู่ IP ที่ Pi จะกำหนดให้กับผู้ใช้ที่เชื่อมต่อ Pi Wifi ไปข้างหน้าและบันทึกไฟล์นี้แล้วออกจาก nano (หรือเป็นกลุ่มหรืออะไรก็ตามที่คุณใช้สำหรับการเปลี่ยนแปลงไฟล์)

ถัดไป เราต้องตั้งค่าไฟล์กำหนดค่า systctl.conf เพื่อส่งต่อการรับส่งข้อมูลทั้งหมดที่มายังอินเทอร์เฟซไร้สายเพื่อกำหนดเส้นทางผ่านการเชื่อมต่ออีเทอร์เน็ต

sudo nano /etc/sysctl.conf

ภายในไฟล์กำหนดค่านี้ สิ่งที่คุณต้องทำคือยกเลิกการใส่เครื่องหมายบรรทัดที่ #net.ipv4.ip_forward=1 และบันทึก/ออกจากไฟล์กำหนดค่านี้

ตอนนี้เราได้ตั้งค่าการส่งต่อแล้ว เราต้องการตั้งค่า NAT (Network Address Translation) ระหว่างอินเทอร์เฟซไร้สาย (wlan0) และอินเทอร์เฟซอีเทอร์เน็ต (eth0) สิ่งนี้จะช่วยส่งต่อการรับส่งข้อมูลทั้งหมดจาก wifi ไปยังการเชื่อมต่ออีเธอร์เน็ต (และในที่สุดก็เป็น VPN!)

เพิ่มกฎใหม่ให้กับ iptable สำหรับการส่งต่อ NAT

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

กฎได้รับการตั้งค่าแล้ว แต่ iptable จะถูกล้างทุกครั้งที่รีบูต Raspberry Pi ดังนั้นเราจึงต้องบันทึกกฎนี้เพื่อให้สามารถโหลดได้ (ซ้ำ) ทุกครั้งที่รีสตาร์ท Pi

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

กฎได้รับการบันทึกแล้ว แต่เราต้องอัปเดตไฟล์กำหนดค่า rc.local ในเครื่องของ Pi เพื่อให้แน่ใจว่ามีการโหลดทุกครั้ง!

เปิดไฟล์ rc.local ในโปรแกรมแก้ไขที่คุณชื่นชอบ

sudo nano /etc/rc.local

และหาส่วนที่เขียนว่า exit 0

เหนือบรรทัดนั้น (อย่าลบ!) เพิ่มคำสั่งต่อไปนี้ที่จะโหลดกฎ NAT ที่เราตั้งค่าใหม่ ตอนนี้ควรมีลักษณะเช่นนี้

iptables-restore < /etc/iptables.ipv4.nat exit0

บันทึกและออกจากไฟล์นี้ และตอนนี้การกำหนดค่าทั้งหมดของเราควรจะเสร็จสิ้นสำหรับจุดเชื่อมต่อ!

สิ่งที่เราต้องทำคือเริ่มต้นบริการ hostapd และ dnsmasq และรีบูต Raspberry Pi ของเรา!

บริการ sudo hostapd เริ่ม

บริการ sudo dnsmasq เริ่ม

ทดสอบเพื่อให้แน่ใจว่าคุณจะเห็น AP ใหม่ของคุณ หากทุกอย่างถูกตั้งค่าอย่างถูกต้อง ตอนนี้คุณควรมีจุดเชื่อมต่อ wifi บน Raspberry Pi ของคุณ! ตอนนี้รีสตาร์ทpi

sudo รีบูต

ถัดไป ตั้งค่าการเชื่อมต่อ OpenVPN!

ขั้นตอนที่ 5: การตั้งค่า OpenVPN และการกำหนดค่าผู้ให้บริการ VPN

ตอนนี้ Pi ของเรากำลังเผยแพร่ wifi ถึงเวลาตั้งค่า openvpn แล้ว! เราจะเริ่มต้นด้วยการติดตั้ง openvpn ผ่าน apt-get install

sudo apt-get ติดตั้ง openvpn -y

หลังจากการติดตั้ง openvpn เสร็จสิ้น เราต้องไปที่ตำแหน่งที่เราจะจัดเก็บข้อมูลรับรองการตรวจสอบสิทธิ์และไฟล์กำหนดค่า openvpn

cd /etc/openvpn

สิ่งแรกที่เราจะทำที่นี่ (ภายใน /etc/openvpn) คือการตั้งค่าไฟล์ข้อความที่เราจะเก็บชื่อผู้ใช้และรหัสผ่านของเราสำหรับบริการ VPN ที่เรากำลังใช้

sudo nano auth.txt

ทั้งหมดที่เราต้องการคือการจัดเก็บชื่อผู้ใช้และรหัสผ่านในไฟล์นี้ ไม่มีอะไรอื่น

ชื่อผู้ใช้

รหัสผ่าน

ฉันควรเสริมว่า ณ จุดนี้ คุณควรมีความคิดว่าคุณต้องการใช้ใครเป็นบริการ VPN สำหรับการเชื่อมต่อของคุณ มีการถกเถียงกันอย่างกว้างขวางว่าบริการใดดีที่สุดหรือปลอดภัยที่สุด ดังนั้นควรเลือกซื้อและตรวจสอบรีวิวด้วย! สำหรับจุดประสงค์ของบทช่วยสอนนี้ ฉันใช้การเข้าถึงอินเทอร์เน็ตส่วนตัว (PIA) พวกมันค่อนข้างถูกและได้รับการยอมรับว่ามีความน่าเชื่อถือมาก! คุณยังสามารถตั้งค่า VPN ของคุณให้สิ้นสุดในภูมิภาคหลัก ๆ ของโลกได้! แคนาดา? รัสเซีย? ญี่ปุ่น? ไม่ใช่ปัญหา!

หากคุณใช้การเข้าถึงอินเทอร์เน็ตแบบส่วนตัว พวกเขายังมีส่วนที่สะดวกสำหรับไซต์ของพวกเขา ซึ่งคุณสามารถรวบรวมประเภทของไฟล์กำหนดค่า openvpn ที่คุณสามารถใช้ในการตั้งค่านี้ได้! มีการกำหนดค่า openvpn ประเภทอื่นที่คุณสามารถใช้กับผู้ให้บริการรายอื่นได้ แต่ฉันตัดสินใจเลือกสิ่งนี้

ไม่ว่าคุณจะเลือกผู้ให้บริการรายใด คุณต้องมีไฟล์การเชื่อมต่อ openvpn (ควรลงท้ายด้วย.ovpn สำหรับประเภทไฟล์) จากผู้ให้บริการดังกล่าวเพื่อเชื่อมต่อ เพื่อความง่าย ฉันเปลี่ยนชื่อของฉันเป็น "connectionprofile.ovpn" ก่อนโหลดลงใน Raspberry Pi เมื่อคุณดาวน์โหลดไฟล์.ovpn บน Pi หรือโอนไปยัง Pi แล้ว ตรวจสอบให้แน่ใจว่าไฟล์นั้นอยู่ใน /etc/openvpn บน Pi ของคุณ

หลังจากย้ายไฟล์ open vpn ไปยังโฟลเดอร์ที่ถูกต้องแล้ว เราต้องเปลี่ยนประเภทไฟล์เนื่องจาก openvpn ต้องการไฟล์ config ที่ลงท้ายด้วย.conf แทนที่จะเป็น.ovpn เมื่อฉันทำสิ่งนี้ ฉันยังต้องการเก็บไฟล์ต้นฉบับไว้เหมือนเดิม เผื่อว่ามีอะไรแปลกๆ เกิดขึ้น ดังนั้นฉันจึงใช้คำสั่ง cp (เนื่องจากคุณอยู่ใน /etc/openvpn คุณจะต้องใช้สิทธิ์ sudo เพื่อเรียกใช้ คำสั่งนี้)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

ด้วยการกำหนดค่าโปรไฟล์ openvpn ที่สร้างขึ้น เราจำเป็นต้องทำการเปลี่ยนแปลงอย่างรวดเร็วเพื่อระบุข้อมูลประจำตัวของเรา ดังนั้นถึงเวลาแยกนาโนออกอีกครั้ง!

sudo nano /etc/openvpn/connectionprofile.conf

คุณจะต้องค้นหาบรรทัด auth-user-pass และแทนที่ด้วย auth-user-pass auth.txt

สิ่งนี้บอกให้ openvpn ดึงไฟล์ข้อมูลรับรองที่เราใช้ก่อนหน้านี้เพื่อใช้ในการตรวจสอบโปรไฟล์ที่เราให้มา

บันทึกและออกจากไฟล์กำหนดค่าโปรไฟล์!

นั่นควรเป็นทุกอย่างสำหรับการตั้งค่า VPN แต่เราต้องการทดสอบว่าการกำหนดค่าทั้งหมดของเราได้รับการตั้งค่าอย่างถูกต้องก่อนที่จะตั้งค่าบริการ VPN ให้เริ่มทำงานโดยอัตโนมัติ รันคำสั่งต่อไปนี้เพื่อทดสอบการเชื่อมต่อ VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

คุณควรเห็นข้อความเลื่อนไปมาจำนวนมากในขณะที่ Pi พยายามเชื่อมต่อกับผู้ให้บริการ VPN (หวังว่าจะไม่มีข้อความแสดงข้อผิดพลาด!) แต่คุณต้องการปล่อยทิ้งไว้จนกว่าคุณจะเห็น Initialization Sequence Completed ในหน้าต่าง หากคุณเห็นว่า Pi ของคุณเชื่อมต่อกับผู้ให้บริการ VPN แล้ว! คุณสามารถดำเนินการต่อและฆ่ากระบวนการได้โดยกด ctrl + c ในหน้าต่างเทอร์มินัล

ตอนนี้ VPN ใช้งานได้แล้ว เราต้องล้าง iptables ปัจจุบันออก เราสามารถทำได้ด้วยสามคำสั่งต่อไปนี้

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

เนื่องจากเราล้าง iptables ออก เราต้องรีเซ็ตกฎ nat ที่เราสร้างไว้ก่อนหน้านี้ในบทช่วยสอนนี้โดยเรียกใช้คำสั่งต่อไปนี้ (คำสั่งนี้น่าจะคุ้นเคย!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

ตอนนี้ เราสามารถบันทึกการกำหนดค่านี้ไว้เหนือการกำหนดค่าก่อนหน้าที่เรารวบรวมไว้ในขั้นตอนก่อนหน้า (คำสั่งนี้ควรดูคุ้นเคยด้วย!)

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

ตอนนี้เราได้ตั้งค่ากฎ NAT แล้ว เราต้องเปลี่ยนการกำหนดค่าเริ่มต้นสำหรับ openvpn เพื่อใช้โปรไฟล์ที่เราตั้งค่า เราทำสิ่งนี้โดยแก้ไขไฟล์ปรับแต่งใน /etc/default/openvpn

sudo nano /etc/default/openvpn

ค้นหาบรรทัดที่ระบุว่า #autostart="all" ยกเลิกการใส่ความคิดเห็นในบรรทัดนี้ และเปลี่ยนเป็นชื่อไฟล์กำหนดค่า openvpn ของคุณ (ลบด้วย.conf แน่นอน!) ดังนั้นในกรณีของฉัน ฉันเปลี่ยนบรรทัดเป็น autostart=" โปรไฟล์การเชื่อมต่อ"

จากนั้นบันทึกและออกจากไฟล์ปรับแต่งนี้!

นั่นควรเป็นทุกอย่างสำหรับการตั้งค่า VPN! เพียงรีสตาร์ท Pi และตรวจสอบว่าทุกอย่างทำงานโดยเชื่อมต่อกับฮอตสปอตและตรวจสอบ IPaddress ของคุณผ่านไซต์เช่น whatismyip.com

ด้วยการกำหนดค่านี้ มีความเป็นไปได้ที่ที่อยู่ IP ของเราเตอร์ของคุณอาจรั่วไหลผ่านการรั่วไหลของ DNS เราสามารถแก้ไขได้โดยเปลี่ยน DNS ที่เราอ้างอิงในไฟล์ dhcpcd.conf ให้ชี้ไปที่บริการ DNS ภายนอก เช่น Cloudflare!

เปิดไฟล์ dhcpcd.conf ในตัวแก้ไขที่คุณชื่นชอบ:

sudo nano /etc/dhcpcd.conf

ค้นหาบรรทัดใน config #static domain_name_servers=192.168.0.1 ยกเลิกหมายเหตุบรรทัด และเปลี่ยนเป็น: static domain_name_servers=1.1.1.1 และบันทึก/ออกจากไฟล์กำหนดค่า รีสตาร์ท Pi อีกครั้ง และตอนนี้คุณสามารถตรวจสอบอีกครั้งว่าที่อยู่ IP ของเราเตอร์ของคุณไม่ได้รั่วไหลผ่าน ipleak.net

อีกสิ่งหนึ่งที่ต้องระวังคือที่อยู่ IP ของเราเตอร์ของคุณอาจรั่วไหลผ่าน WebRTC WebRTC เป็นแพลตฟอร์มที่ใช้โดยเบราว์เซอร์สมัยใหม่ทั้งหมดเพื่อสร้างมาตรฐานการสื่อสารที่ดีขึ้น รวมถึงการส่งข้อความโต้ตอบแบบทันที การประชุมทางวิดีโอ และการสตรีมเสียงและวิดีโอ ผลพลอยได้ของแพลตฟอร์มนี้คือหากไม่เลือก ช่องที่อยู่ IP ของเราเตอร์อาจรั่วไหลได้หากคุณเชื่อมต่อกับ VPN วิธีที่ง่ายที่สุดที่คุณสามารถป้องกันสิ่งนี้ได้โดยใช้ส่วนขยายหรือปลั๊กอินของเบราว์เซอร์ เช่น webrtc-leak-prevent

ด้วยการตั้งค่าทุกอย่างบน pi ของคุณตอนนี้ หากคุณต้องการให้แน่ใจว่าการรับส่งข้อมูลทางอินเทอร์เน็ตทั้งหมดของคุณได้รับการเข้ารหัส คุณสามารถเชื่อมต่อกับฮอตสปอตนี้ และการรับส่งข้อมูลทั้งหมดของคุณจะถูกเข้ารหัสผ่าน VPN!

หวังว่าคุณจะสนุกกับคำแนะนำของฉันตอนนี้ไปรักษาความปลอดภัย wifi ทั้งหมด !!

แนะนำ:

สร้าง VPN บนอุปกรณ์ Raspberry Pi ของคุณ: 6 ขั้นตอน (พร้อมรูปภาพ)

สร้าง VPN บนอุปกรณ์ Raspberry Pi ของคุณ: VPN หรือ Virtual Private Network สามารถช่วยให้ผู้ใช้อินเทอร์เน็ตทั่วไปมีความเป็นส่วนตัวมากขึ้นเล็กน้อยขณะท่องเน็ต นอกจากนี้ยังสามารถช่วยนักพัฒนาซอฟต์แวร์มืออาชีพในขณะที่ทำงานในโครงการของพวกเขา และการเชื่อมต่อ VPN ของ Raspberry Pi ซึ่งอิงกับ

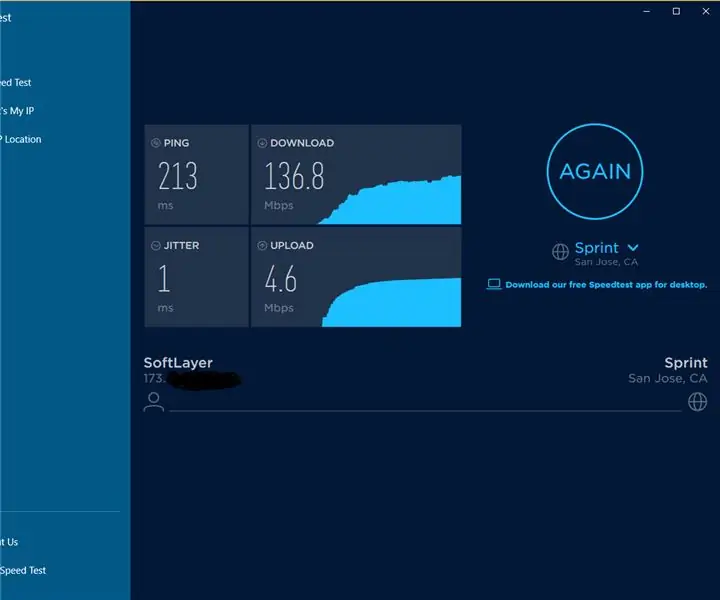

คู่มือการตั้งค่า VPN Premium สำหรับการดาวน์โหลดความเร็วสูงและการสตรีมที่โอเคโดย REO: 10 ขั้นตอน

คู่มือการตั้งค่า VPN Premium สำหรับการดาวน์โหลดความเร็วสูงและ OKAY Streaming โดย REO: ขอบคุณ Asuswrt-Merlinสวัสดี ฉันมาจากประเทศไทย ฉันจะเขียนคู่มือการตั้งค่า VPN โดยละเอียดสำหรับการดาวน์โหลดความเร็วสูงประมาณ 100 Mb/s โดยเฉลี่ย และอาจเป็นการสตรีมที่ราบรื่นที่สุดสำหรับ Netflix, Crunchyroll, Hulu ฯลฯ จากประเทศไทย จุดหมายปลายทาง

ESP8266 RGB LED STRIP WIFI ควบคุม - NODEMCU เป็นรีโมท IR สำหรับ Led Strip ที่ควบคุมผ่าน Wifi - RGB LED STRIP การควบคุมสมาร์ทโฟน: 4 ขั้นตอน

ESP8266 RGB LED STRIP WIFI ควบคุม | NODEMCU เป็นรีโมท IR สำหรับ Led Strip ที่ควบคุมผ่าน Wifi | การควบคุมสมาร์ทโฟน RGB LED STRIP: สวัสดีทุกคนในบทช่วยสอนนี้ เราจะเรียนรู้วิธีใช้ nodemcu หรือ esp8266 เป็นรีโมท IR เพื่อควบคุมแถบ LED RGB และ Nodemcu จะถูกควบคุมโดยสมาร์ทโฟนผ่าน wifi โดยพื้นฐานแล้ว คุณสามารถควบคุม RGB LED STRIP ได้ด้วยสมาร์ทโฟนของคุณ

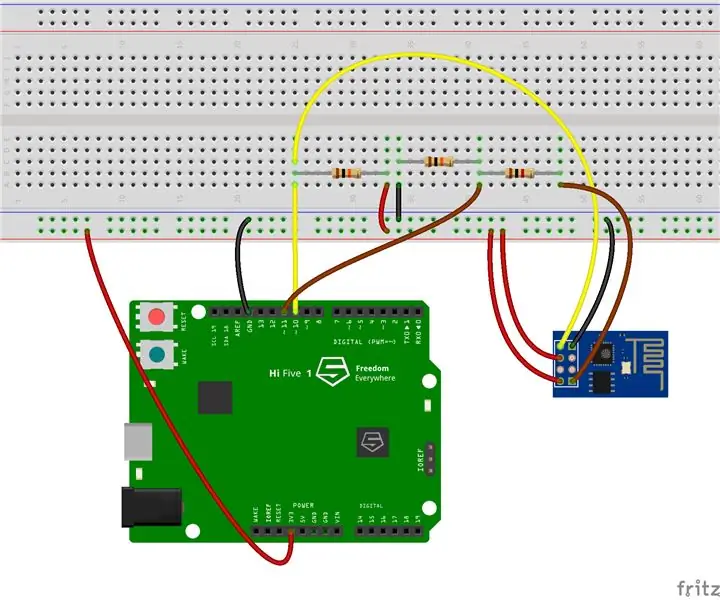

บอร์ด HiFive1 Arduino พร้อมโมดูล WiFi ESP-01 WiFi: 5 ขั้นตอน

บอร์ด Arduino HiFive1 พร้อมการสอนโมดูล WiFi ESP-01: HiFive1 เป็นบอร์ดที่ใช้ RISC-V ที่เข้ากันได้กับ Arduino ตัวแรกที่สร้างขึ้นด้วย FE310 CPU จาก SiFive บอร์ดนี้เร็วกว่า Arduino UNO ประมาณ 20 เท่า แต่เหมือนกับบอร์ด UNO ที่ไม่มีการเชื่อมต่อไร้สาย โชคดีที่มีราคาไม่แพงหลาย

Raspberry Pi VPN Gateway: 6 ขั้นตอน

Raspberry Pi VPN Gateway: อัปเดต 2018-01-07: อัปเดตสิ่งที่ขาดหายไปและการเปลี่ยนแปลงที่จำเป็นสำหรับ Raspian เวอร์ชันปัจจุบัน ยังสร้างคำแนะนำเฉพาะสำหรับ NordVPN มีการใช้งานที่แตกต่างกันเล็กน้อยสำหรับ VPN ไม่ว่าคุณต้องการปกป้องความเป็นส่วนตัวและข้อมูลส่วนตัวของคุณจาก pryin